Farmaceutyczny gigant w opałach

17 stycznia 2009, 21:54Jeden z potentatów rynku leków, firma Eli Lilly, wpadł w naprawdę poważne tarapaty. Farmaceutyczny gigant musi zapłacić łącznie 1,42 miliarda dolarów kary za świadome wprowadzenie w obieg fałszywych informacji o jednym ze swoich leków.

Nowy materiał, pojemniejsze pamięci

21 października 2009, 15:28Na Uniwersytecie Stanowym Karoliny Północnej powstał materiał, który umożliwi przechowywanie informacji z 20 płyt HD DVD na powierzchni około 1 cm2. Nowy materiał jest dziełem zespołu pracującego pod kierunkiem doktora Jagdisha Naryana i profesora Johna C. C. Fana.

Zobaczyć nasz Układ Słoneczny z daleka

28 września 2010, 15:13Astronomowie prześcigają się w szukaniu nowych sposobów na poszukiwanie planet krążących wokół innych systemów planetarnych. A jak postrzegaliby nasz Układ Słoneczny obserwatorzy z odległych gwiazd? Wbrew pozorom nie jest to pusta ciekawość.

Bit w 12 atomach

13 stycznia 2012, 11:27Specjaliści z laboratoriów IBM Research w Almaden udowodnili, że na nośnikach magnetycznych jeden bit informacji można zapisać już za pomocą 12 atomów. Obecnie do zapisania pojedynczego bitu np. na dysku twardym wykorzystuje się około miliona atomów

Giganci IT zaprzeczają, by władze masowo śledziły ich użytkowników

17 czerwca 2013, 12:43W odpowiedzi na skandal związany z podsłuchami NSA Apple, Facebook i Microsoft opublikowały informacje dotyczące liczby nakazów sądowych, w ramach których ujawniały informacje o użytkownikach. Firmy te, jak również np. Google, od początku zaprzeczały, by organa ścigania lub służby specjalne miały dostęp do ich serwerów.

Rzecznik Anonimowych skazany

23 stycznia 2015, 12:30Barrett Brown, nieoficjalny rzecznik prasowy Anonimowych, którego aresztowanie przez FBI nagrały kamery osób prowadzących z nim internetowy czat, został skazany na pięć lat więzienia. Brown przyznał się do stawianych mu zarzutów przeszkadzania w wykonaniu nakazu przeszukania, gróźb karalnych oraz działanie w roli narzędzia pozwalającego na nieautoryzowanego dostępu do chronionego komputera.

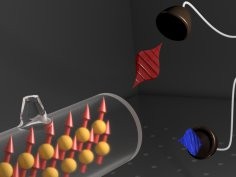

Kwantowe splątanie pomiędzy bilionem atomów a pojedynczym fotonem

7 marca 2017, 06:27Słynny paradoks Einsteina-Podolskiego-Rosena powraca po ponad 80 latach w nowej odsłonie. Naukowcy z Wydziału Fizyki Uniwersytetu Warszawskiego wytworzyli wielowymiarowy stan splątany pomiędzy zbiorem atomów a pojedynczą cząstką światła – fotonem. Co więcej, wytworzone w laboratorium splątanie udało się przechować przez rekordowy czas kilku mikrosekund. Wyniki badań opublikowano w prestiżowym czasopiśmie fizycznym Optica.

POLAR-2, projekt NCBJ, poleci w kosmos. Pomoże w badaniu rozbłysków gamma

17 czerwca 2019, 09:22W ubiegłą środę (12 czerwca) w Wiedniu ogłoszono listę eksperymentów, które w ramach współpracy Chin i ONZ znajdą się na pokładzie chińskiej stacji kosmicznej. Wśród dziewięciu przyjętych do realizacji projektów znalazł się eksperyment POLAR-2: Gamma-Ray Burst Polarimetry on the China Space Station. Projekt przygotowało konsorcjum z udziałem Narodowego Centrum Badań Jądrowych (NCBJ).

Gry on-line poprawiają dobrostan psychiczny. To szczególnie ważne w czasie lockdownu

23 listopada 2020, 11:48Profesor Andrew Przybylski z University of Oxford przeprowadził wraz ze swoim zespołem badania, z których wynika, że korzystanie z gier on-line jest pozytywnie skorelowane z dobrostanem grających. To zaskakujące odkrycie wskazuje, że interakcje społeczne do jakich dochodzi podczas gry w sieci z innymi osobami wywierają korzystny wpływ na nasze zdrowie

Kilka wskazówek, jak napisać skuteczne CV

31 stycznia 2023, 19:35Osoby, które poszukują pracy, bardzo często rozsyłają dziesiątki CV we wszystkie możliwe miejsca. Jeśli telefon uparcie milczy, to znak, że czas przyjrzeć się swoim dokumentom rekrutacyjnym. Warto mieć świadomość tego, że stanowią one pierwszy, a zarazem najważniejszy etap rekrutacji.